كل ما تحتاج إلى معرفته عن متصفح تور (2025)

أطلق تور مؤخرًا طبقة جديدة من الحماية. تشمل التغييرات الجديدة خوارزميات التشفير، وتحسين المصادقة، ونظام إعادة توجيه مصمم من جديد. وعلاوة على ذلك، فإن نطاقات أونيون "بصل” الجديدة تحتفظ لمدة أطول بعناوين أونيون "بصل” بشكل سري تمامًا.

بادئ ذي بدء: ما هو تور؟

إذا كنت قد وصلت إلى هذا المنشور، فهناك احتمالات بأن تكون قد سمعت عن تور وتتساءل عما إذا كان يجب عليك استخدامه. لذلك دعونا نبدأ مع الأساسيات: ما هو تور؟

تور Tor هو الاسم المختصر لـ "جهاز إعادة التوجيه البصلي"، الذي يرمز إلى وجود طبقات متعددة من التشفير كطبقات ثمرة البصل تستخدم لحماية خصوصيتك. وظيفة تور الأساسية هي إخفاء بصمة الإنترنت الخاصة بك، مما يسمح لك بتصفح الإنترنت والتحميل بشكل مجهول.

ولكن دعونا نكون واضحين، تور ليس VPN أو متصفح بـ VPN مدمج. في حين أن كلا من تور و VPN يسمحا لك بتصفح الإنترنت بشكل سري وآمن، إلا أنها تقنيات مختلفة عن بعضها البعض.

تم تطوير تور بالأساس من قبل البحرية الامريكية لحماية اتصالات الحكومة الامريكية خلال عمليات الاستخبارات. وهي الآن منظمة غير ربحية لتعزيز الخصوصية على الانترنت.

كيف يعمل تور؟

الآن بعد أن عرفت ما هو تور، دعونا ننظر في كيف عمله - وكيفية استخدامها.

استخدام تور أمر سهل نسبيًا.

يمكنك ببساطة تنزيل متصفح تور وتثبيته، والذي يحل محل كروم أو فايريفوكس أو أي متصفح تستخدمه عادة. عندها يكون جميع ما تقوم به لى متصفح تور خاص وآمن.

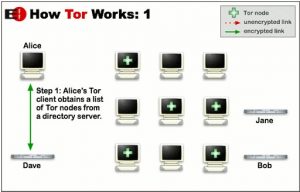

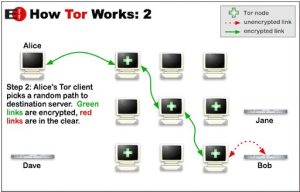

يقوم تور بتجميع البيانات الخاصة بك في حزم مشفرة قبل أن تدخل الشبكة. ثم يقوم تور بإزالة الجزء من الحزمة الذي يحتوي على معلومات مثل المصدر والحجم والوجهة والتوقيت، وكلها يمكن استخدامها للتعرف على المرسل (وهو أنت).

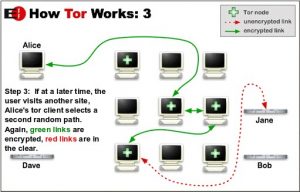

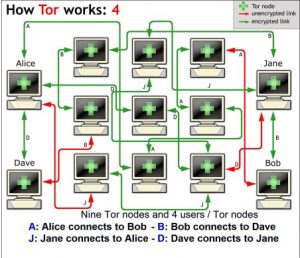

بعد ذلك يقوم بتشفير بقية المعلومات المجمعة قبل إرسال البيانات المشفرة من خلال العديد من الخوادم المختلفة، أو التتابعات، بشكل عشوائي بحيث لا يمكن تتبعها.

يقوم كل تتابع بفك تشفير ومن ثم إعادة تشفيربيانات تكفي فقط لمعرفة مصدر البيانات ووجهتها بعد ذلك، ولكن لا يمكن تتبع المعلومات أكثر من ذلك.

الطبقات العديدة من التشفير التي يستخدمها تور لضمان عدم الكشف عن هويتك مماثلة لطبقات البصل، ومن هنا تأتي التسمية. الرسم التوضيحي أدناه هو شرح جيد (وإن كان مبسطًا جدًا) لكيفية عمل تور.

لماذا تستخدم تور؟

تعمل شبكة تور على إخفاء هويتك عن طريق تحريك نشاط الإنترنت الخاص بك من خلال خوادم تور مختلفة.

وهو يسمح بإخفاء الهوية والأمن الكامل من أي شخص يحاول تتبع نشاطك، مثل الحكومات والقراصنة والمعلنين.

تور هو أيضا بوابة "الإنترنت العميق" أو "الديب ويب" أو "الإنترنت المظلم"، الذي يبدو أكثر رعبًا مما هو عليه. في الواقع، يضم الإنترنت العميق معظم الإنترنت.

ويتكون الإنترنت العميق من المواقع التي لم تسجل على أي من محركات البحث لسبب أو لآخر.

وفي حين أن العديد منهم لم يسجلوا بالصدفة، فإن بعضهم لم يسجلوا عمدًا لأنهم لا يريدون أن يتم العثور عليهم بسهولة. على سبيل المثال، لا يمكن الوصول إلى طريق الحرير"سيلك رود"، سوق الاتجار بالمخدرات عبر الإنترنت والذي تم إغلاقه قبل بضع سنوات، من قبل متصفحات الويب العادية.

وهناك تشبيه شعبي لوصف الإنترنت العميق وهو جبل الجليد: ما يمكنك البحث عنه من خلال محركات البحث القياسية هو فقط قمة الجبل، في حين أن بقية الإنترنت، أو الإنترنت العميق، يكمن تحت السطح.

ولكن تور ليس مخصص فقط للأنشطة غير القانونية على شبكة الإنترنت. فهو أيضًا يحظى بشعبية كبيرة لدى الصحفيين والناشطين والعاملين في مجال حقوق الإنسان والمبلغين عن المخالفات، وخاصة أولئك الذين يعيشون أو يعملون في البلدان التي تفرض قيود على الإنترنت.

تور لا يخفي فقط نشاط الإنترنت، بل يساعد أيضًا على تجاوز الرقابة. على سبيل المثال، صرح إدوارد سنودن بمعلومات عبر تور.

لماذا لا تستخدم تور؟

أكبر عيب لتور هو أدائها، أو غياب أدائه إن جاز التعبير.

فالبيانات تمر من خلال العديد من التتابعات، لذا يعمل تور ببطء شديد، وخاصة بالنسبة للصوت والفيديو. وهذا يمكن أن يجعل من المشاهدة المباشرة أو التحميل كابوس و هو واحد من الأسباب الرئيسية التي تجعل استخدام VPN أو متصفح يحتوي على VPN مدمج أكثر منطقية لمعظم المستخدمين.

ومن المهم أيضا أن نعرف أن استخدام تور لا تجعلك آمن من الاختراقات بنسبة 100٪.

في الواقع، يعتقد الكثيرون أن تور قابل للاختراق إلى حد ما، حيث يمكن لعقد الخروج (آخر تتابع قبل وصول معلوماتك إلى وجهتها) مشاهدة الزيارات إذا كان الموقع الذي تستخدمه لا يستخدم طبقة المقابس الآمنة. باستخدام HTTPS بدلا من HTTP فقط يمكن إضافة طبقة إضافية من الحماية، لكنه لا يزال غير آمن تمامًا بالنسبة للاختراقات.

أخيرًا، يمكن للوكالات الحكومية معرفة ما إذا كنت تستخدم تور، لذلك حتى لو لم يتمكنوا من رؤية ما تقومون به، لا يزال بإمكانهم وضع علامة حمراء عليك.

استخدام تور مع VPN

يمكن استخدام تور و VPN جنبًا إلى جنب مع بعضهما البعض، على الرغم من أن العلاقة معقدة قليلًا. يمكنك القيام بتور من خلال-VPN أو VPN-من خلال تور، وهناك فرق كبير بين الاثنين.

لن ندخل في التفاصيل التقنية، ولكن من المهم أن نفهم إيجابيات وسلبيات كل منهما. أيضا، كن على علم أنه بغض النظر عن الإعداد الذي تستخدمه، فإنه سيقلل أدائك إلى حد كبير.

كل من تور و VPN يبطئا سرعة الإنترنت، والجمع بين اثنين يجعل ذلك أكثر وضوحًا.

تور من خلال-VPN

في تور-من خلال-VPN، تكون العلاقة هي جهاز الكمبيوتر الخاص بك> VPN> تور> الإنترنت.

الاستفادة من هذا هو أن مزود خدمة الإنترنت الخاص بك لن يعرف أنك تستخدم تور، على الرغم من أنه سيعرف بأنك تستخدم VPN. بالإضافة إلى ذلك، لن ترى عقدة الدخول الخاصة بتور عنوان آي بي الخاص بك، وهي طبقة جيدة من الأمان.

الجانب السلبي لهذا الإعداد هو أن VPN الخاص بك يعرف عنوان آي بي الحقيقي الخاص بك، ولن تكون لديك أي حماية من عقد الخروج الخبيثة الخاصة بتور.

يقدم بعض موفري VPN (مثل ExpressVPNو Privatoria) إعدادات تور-عبر-VPN. هذا أمر جيد، ولكن لا يوجد مكان آمن مثل استخدام متصفح تور، حيث يتم تنفيذ تشفير تور من النهاية إلى النهاية.

VPN من خلال تور

في VPN من خلال تور، تكون العلاقة هي جهاز الكمبيوتر الخاص بك> تور> VPN> الإنترنت.

VPN من خلال تور هو أكثر أمناً بشكل ملحوظ، ويوفر عدم الكشف عن الهوية تقريبا بشكل مثالي.

ومع ذلك، فإنه يتطلب منك إعداد VPN الخاص بك للعمل مع تور، وهناك اثنين فقط من الخدمات التي نعرفها تسمح لك أن تفعل ذلك: AirVPN و BolehVPN.

بالتأكيد، إذا كنت لا تمانع في أن تكون محدودًا بمقدم خدمة VPN الذي يمكنك استخدامه، سيكون VPN-من خلال تور هو أفضل.

أولًا، لن يتمكن مزود VPN من معرفة عنوان آي بي الحقيقي الخاص بك ولكن سيرى آي بي من عقدة خروج تور. إذا كنت قد قطعت كل هذا، يجب أن تدفع باستخدام بيتكوين عبر متصفح تور، وهو ما يعني أن مزود VPN لن يكون لديه أي وسيلة لتحديد هويتك، حتى لو كان يحتفظ السجلات.

الفائدة التالية هي الحماية من عقد الخروج الخبيثة لتور ، حيث يتم تشفير البيانات الخاصة بك عن طريق VPN.

هذا له أيضًا تأثير إضافي لتجاوز أي حجب على عقد خروج تور (مثل الرقابة) التي لا يمكن لإعداد تور من خلال-VPN لا القيام بها.

بعد أن قمنا بإيضاح ذلك، إذا كنت لا تريد أن تتعرض لإزعاج تشغيل VPN من خلال تور، يمكنك دائمًا تشغيل تور-من خلال VPN ببساطة عن طريق تشغيل متصفح تور بعد إنشاء اتصال VPN الخاص بك.

كيفية استخدام تور

للبدء، قم بتحميل متصفح تور، الذي هو في الواقع نسخة معدلة من فايرفوكس. من هنا، يمكنك اتخاذ الخطوة التحوطية للتحقق من توقيع الحزمة، الأمر الذي سيحميك من تلقي نسخة خبيثة.

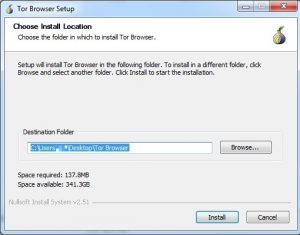

الخطوة التالية هي تثبيت متصفح تور، الذي يتم تثبيته تلقائيًا على سطح المكتب.

تور هو برنامج محمول لا يتكامل مع ويندوز، مما يعني أنه يمكنك تشغيل المتصفح من أي مكان على جهاز الكمبيوتر الخاص بك، حتى محرك أقراص أو حتى ذاكرة تخزين متنقلة.

إذا كنت ترغب في تغيير موقع التثبيت من سطح المكتب الخاص بك، ببساطة انقر فوق استعراض واختر وجهتك من هناك. من هنا، عملية التثبيت هي تمامًا مثل أي عملية تثبيت أخرى.

لاستخدام تور مع VPN أو وكيل:

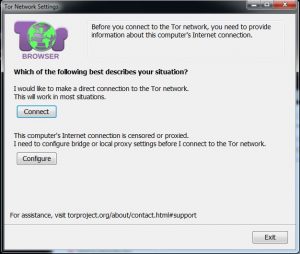

بمجرد تثبيت المتصفح، فإنه سيتم إنشاء مجلد يسمى "متصفح تور" في الوجهة التي اخترتها. ستجد في الداخل "ابدأ متصفح تور".

عند النقر عليه سترى خيار للاتصال مباشرة بشبكة تور أو لتكوين إعدادات الوكيل أولًا. إذا كنت تستخدم أسلوب -عبر-تور أو باستخدام وكيل، (أو إذا كنت متصلاً بشبكة يتم مراقبتها أو رقابة أو محدودة بأي شكل من الأشكال)، فستحتاج إلى تهيئة يدوية باستخدام الخيار الثاني.

بغض النظر، ما إن تصبح بداخل متصفح تور، تأكد من أنك متصل بشكل صحيح عن طريق الذهاب إلى مدقق عنوان آي بي. إذا لم يكن هذا هو عنوان آي بي الأصلي الخاص بك، فأنت على ما يرام!

بعد الدخول، إليك بعض النصائح حول الأمان الإضافي:

- اذهب فقط إلى المواقع التي تعمل ببروتوكول HTTPS، وليس HTTP. في حين يقوم تور بتشفير جميع حركات المرور داخل شبكة تور، فإنه لا يقوم بتشفير حركة المرور خارج الشبكة، ويتركك عرضة للخطر ما إن تصل حركة المرور الخاصة بك إلى عقد الخروج، لأن البيانات الخاصة بك لم تعد مشفرة.لذا يجب عليك دائمًا استخدام التشفير من نهاية إلى نهاية مثل طبقة المقابس الآمنة (SSL) أو طبقة النقل الآمنة (TLS)، فضلًا عن المواقع التي تستخدم HTTPS. للتأكد من أنك تستخدم مواقع HTTPS فقط، فكر في استخدام إضافة الإضافي HTTPS Everywhere.

- لا تستخدم حركة المرور P2P في تور. لم يتم بناء تور لتبادل الملفات بين الند للند ومن المرجح أن تكون محظورة من قبل العديد من عقد الخروج.استخدام حركة المرور P2P على تور يهدد عدم الكشف عن هويتك على الإنترنت حيث يقوم عملاء تورنت بإرسال عنوان آي بي الخاص بك إلى متتبع بت تورنت والأقران الآخرين.

- احذف ملفات تعريف الارتباط "الكوكيز" باستمرار - يمكنك استخدام إضافة مثل التدمير الذاتي لملفات تعريف الارتباط Self-Destructing Cookies لحذف ملفات تعريف الارتباط تلقائيًا.

- لا تستخدم البريد الإلكتروني الحقيقي الخاص بك - هذا أمر بديهي ولكن اعتبر أن هذا تذكير. كما يقول أحد المواقع: استخدام البريد الإلكتروني الحقيقي الخاص بك أثناء استخدام تور مثل "الذهاب إلى حفلة تنكرية ووضع بطاقة مكتوب عليها اسمك على الزي الخاص بك."

- لا تستخدم Google - غوغل سيء السمعة في مجال جمع المعلومات عن عادات التصفح وبيانات البحث لمستخدميه للمساعدة في زيادة أرباحه الإعلانية. بدلا من ذلك، استخدم محركات البحث مثل DuckDuckGo.

كلمة أخيرة حول تور

أصبحت الخصوصية الشخصية بعيدة المنال بشكل متزايد حيث أن الحكومة والقراصنة وحتى غوغل الحبيب قد طوروا طرقًا أكثر تقدمًا لإختراقنا وتتبعنا. حتى مع العيوب المعروفة ونقاط الضعف، متصفح تور هو خطوة ممتازة نحو تصفح أكثر سرية على الإنترنت. إلا أنه مع ذلك قطعة واحدة فقط من اللغز.

إذا كنت تريد حقًا حماية نفسك، فكر باستخدام واحدة من الشبكات الافتراضية الخاصة أدناه مع متصفح تور.

يرجى التعليق بكيفية تحسين هذا المقال. ملاحظاتك تهمنا!