مقارنة بروتوكولات VPN: وهي PPTP وL2TP وOpenVPN وSSTP وIKEv2

في حين أنه من الواضح أن معظم تقنيات التشفير التي تستخدمها شبكات VPN معترف بها و مطورة من قبل المعهد الوطني للمعايير والتكنولوجيا إلا أن ما كشف عنه إدورد سنودين أظهر أن وكالة الأمن القومي تعمل منذ سنوات على اختراق وإضعاف تلك التقنيات وهذا الأمر يعد صادما بعض الشيء. وهذا بالتأكيد يطرح سؤالا محوريا "هل تلك تقنيات شبكات VPN آمنة بالفعل؟" ولكي نجد الإجابة، قررنا أنه أخيرا حان الوقت لكتابة مثل هذا المقال.

سوف نبدأ بمناقشة الفروق الجوهرية بين بروتوكولات VPN وكيف تؤثر على المستخدمين قبل الغوص في المفاهيم الأساسية التي تتعلق بالتشفير لنرى كيف تؤثر هجمات وكالة الأمن القومي على الملايين من مستخدمي VPN حول العالم.

PPTP

تم تأسيس هذا البروتوكول بواسطة اتحاد شركات أسسه شركة مايكروسوفت، من أنفاق البيانات من نقطة إلى نقطة Point-to-point-tunneling يقوم بإنشاء شبكة افتراضية خاصة VPN على شبكات الاتصال الهاتفي، وكان يعتر البروتوكول القياسي لشبكات VPN منذ إنشائها كما يعتبر أول بروتوكول معتمد من قبل ويندوز، ويوفر الأمن من خلال الاعتماد على مجموعة متنوعة من أساليب المصادقة والصلاحيات، مثل MS_CHAP V2، والذي هو الأكثر شيوعا من بين الكثير من الأساليب.

جميع الأجهزة والمنصات التي من المحتمل استخدامها لشبكة VPN تمتلك PPTP بشكل أساسي وبما أن تثبيته سهل يبقي هو الاختيار الأول بالنسبة لمزودي خدمة VPN أو الأعمال والكيانات التجارية على حد سواء. كما تتطلب عملية التثبيت أيضا أعمال وجهد حوسبة أقل مما جعل هذا البروتوكول واحدا من أسرع البروتوكولات المستخدمة في شبكة VPN على الإطلاق.

على الرغم من ذلك، وبالرغم من أن تقنية التشفير بمعمارية 128 بت، إلا أن هناك بعض المشكلات الأمنية والثغرات مع احتمالية وجود عمليات مصادقة أو صلاحيات MS-CHAP v2 غير محمية unencapsulated وتعتبر هي الخطر الداهم. ولهذا السبب، يمكن اختراق PPTP في خلال يومين وبالرغم من أن مايكروسوفت قد قامت بعمل تعديلات على ذلك البروتوكول إلا أن الشركة العملاقة في مجال التكنولوجيا تنصح مستخدمي VPN بالإعتماد على بروتوكولات SSTP و L2TP كبدائل أفضل.

مع كون PPTP غير آمنة بالشكل المطلوب، فإنه لم من غير المفاجيء معرفتنا أن فك شفرة اتصالات PPTP يكاد يكون من شيئا مؤكدا في وكالة الأمن القومي. وبعيدا عن ذلك، ما هو أكثر مدعاة للقلق هو أن وكالة الأمن القومي قد تكون انتهت (أو في طريقها إلى الإنتهاء) من فك تشفير كميات هائلة من البيانات القديمة التي تم تشفيرها من قبلعندما اعتبر PPTP بروتوكول آمن من قبل خبراء الأمن.

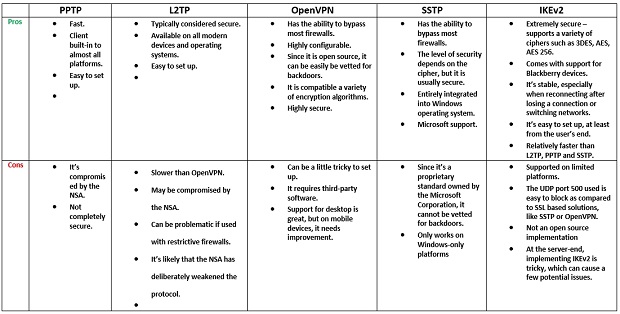

المميزات

سريع

موجود مسبقا على جهاز المستخدم

سهولة عملية التثبيت

العيوب

مخترق من قبل وكالة الأمن القومي

ليس آمن بدرجة كبيرة.

L2TP و L2TP/IPsec

يعتبر هذا البروتوكول Layer 2 Tunnel Protocol مختلفا عن باقي بروتوكولات VPN حيث لا يتضمن أي حماية أو تشفير للبيانات التي تمر من خلاله ولذلك فإنه يتم تثبيته مع بروتوكول آخر يعرف بـIPsec والذي يقوم بتشفير البيانات قبل الإرسال موفرا الأمان والخصوصية للمستخدم. تمتلك جميع الأجهزة وأنظمة التشغيل الحديثة المتوافقة مع شبكات VPN تمتلك هذا البروتوكول بشكل داخلي. عملية التثبيت تعتبر سهلة وسريعة مثل PPTP ولكن يمكن أن يكون هناك مشكلات مثل أن البروتوكول يتطلي استخدام UDP Port 500 ، والذي يعتبر هدفا سهلا لعمليات الحجب من قبل جدران حماية NAT ولذلك ربما تكون هناك حاجة لعملية تمرير أو تحويل للبورت إذا كنت سوف تستخدم الشبكة والبروتوكول مع جدار حماية.

ليس هناك أي ثغرات كبيرة أو مشكلات متعلقة بتشفير البيانات في IPsec في حال تثبيته وتفعيله بشكل صحيح، ولكن مع ذلك فإن أقاويل إدورد سنودين وما صرح به يحمل تلميحا بأن البروتوكول ربما يكون قد تم اختراقه من وكالة الامن القومي كما يدعي العضو المسؤسس في Electronic Frontier Foundation جون جليمور أن وكالة الأمن القومي ربما قامت بإضعاف البروتوكول عمدا وحيث أن LT29/IPsec يقوم بتغليف البيانات مرتين فإنه ليس بكفاءة الحلول الأخرى المعتمدة على SSL وبالتالي يكون هذا البروتوكول بطيئا مقارنة ببروتوكولات VPN الآخرى.

المميزات

يعتبر آمنا بطبيعته

متاحا على جميع الأجهزة وأنظمة التشغيل الحديثة

سهولة تثبيته

العيوب

أبطء من OpenVPN

ربما يكون مخترق من وكالة الأمن القومي

ربما يكون هناك مشكلات عند استخدامه مع جدران حماية

من المحتمل أن تكون وكالة الأمن القومي قد أضعفت البروتوكول عمدا

OpenVPN

تعتبر OpenVPN تقنية جديدة نسبيا ومفتوحة المصدر تستخدم بروتوكولات SSLv3/TLSv1 ومكتبة OpenSSL مع تركيبة لعدد من التقنيات الأخرى وذلك لتقديم خدمة وحل VPN قوي ويعتمد عليه لمستخدميها. يتطلب البروتوكول درجة عالية من التهيئة ويعمل بشكل مثالي عبر UDP بورت ولكن يمكن تهيئته وضبطه ليعمل على أي بورت آخر أيضا ليجعل من الصعب على جوجل وأي خدمة مشابهة حجبه.

مكتبة OpenSSL تعتبر ميزة رائعة أخرى من مميزات هذا البرتوكول والتي تحتوي على العديد من خوارزميات التشفير مثل 3DES, AES, Camellia, BLowfish, CAST-128 والعديد من الخوارزميات الأخرى. تعتبر خوارزميات Blowfish أو AES هي المستدخدمة بشكل حصري تقريبا من جانب مزودي خدمة VPN. يأتي OpenVPN مع معمارية تشفير Blowfish 128-bit والتي تعتبر آمنة في أغلب الأحوال ولكنها أيضا لديها بعض نقاط الضغف المعروفة.

عندما يتعلق الأمر بالتشفير، فإن AES هي أحدث التقنيات المتاحة والتي تعتبر معيارا ذهبيا وهذا ببساطة يعود إلى عدم وجود نقاط ضعف معروفة لها بالإضافة إلى اعتمادها من جانب حكومة الولايات المتحدة ووكالات كوسيلة حماية لتأمين البيانات الخاصة بهم. يمكن لتلك التقنية التعامل مع ملفات أكبر حجما بشكل أحسن من نظيرتها Blowfish وذلك بفضل حجم الحجب 128-bit التي تتمتع به بينما حجم الحجب في Blowfish هو 64-bit. بعيدا عن ذلك، يعتبر الإثنان تقنيتان معترف بهم من NIST وهذا يعتبر مشكلة كبيرة لهما، وسنعرف السبب في السطور اللاحقة.

بداية، سرعة OpenVPN برتوكول تعتمد على مستوى التشفير المستخدم ولكنها عادة ما تكون أسرع من IPsec وبذلك فإن OpenVPN هو الإتصال الإفتراضي لدى معظم مزودي خدمة VPN على الرغم من كونه غير مدعوم من أي منصة حتى الآن. لكن في نفس الوقت، فإنه مدعوم من معظم برمجيات الطرف الثالث وهذا يتضمن أندرويد و iOS.

عندما يتعلق الأمر بعملية التثبيت، فإن الأمر يكون خادعا مقارنة بـL2TP/IPsec و PPTP وخاصة عندما تستخدم برنامج OpenVPN. لا يتطلب الأمر فقط قيامك بتحميل وتثبيت البروتوكول ولكن عليك أيضا إحضار بعض ملفات الإعدادت لاستكمال عملية التثبيت. العديد من مزودي خدمة VPN يواجهون هذه المشكلة بسبب دعم بروتوكولات VPN مخصصة.

على الرغم من ذلك، فبأخذ كل ما سبق في الإعتبار مع المعلومات التي سربها سنودين فإن يبدو أن OpenVPN بروتوكول غير مخترق ولم يتعرض للإضعاف من جانب وكالة الأمن القومي كما يعتبر آمن من هجمات الوكالة بسبب التبادلات القصيرة الأمد. بالتأكيد لا أحد يعلم ما مدى قدرات وكالة الأمن القومي وعلى الرغم من ذلك فإن الرياضيات والدلائل الأخرى تشير بقوة إلى أن OpenVPN عندما يكون مرتبطا بـشفرة قوية فإنه البروتوكول الوحيد الذي يمكن اعتباره آمنا تماما.

المميزات

لديه القدرة على المرور من أغلب جدران الحماية

قابل للإعداد والتهيئة المخصصة

يمكنه معالجة عيوبه وثغراته كونه برنامج مفتوح المصدر

متوافق مع العديد من خوارزميات التشفير

آمن لدرجة كبيرة

العيوب

عملية تثبيت خادعة

يتطلب برنامج يعمل كطرف ثالث

الدعم لأجهزة الكمبيوتر العادية رائع لكن على أجهزة المحمول، يحتاج بعض التحسينات

SSTP

تم تقديم هذا البروتوكول بواسطة شركة مايكروسوفت في إصدار ويندوز فيستا Windows Vista النسخة الأولى Service Pack 1 وهو متاح الآن لـSEIL ولينوكس و RouterOS ولكنه رغم ذلك يبقي بروتوكول ويندوز فقط. يقدم هذا البروتوكول مميزات رائعة شبيهة بـOpenVPN حيث يستخدم SSLv3 مثل قدرته على منع مشكلات جدار الحماية NAT كما أنه يتميز بكونه أسهل VPN بروتوكول قد تستخدمه و ذلك لأنه موجود بشكل أساسي في الويندوز.

على الرغم من كونه مملوكا لشركة مايكروسوفت، إلا أن تاريخ التعاون بين عملاق التكنولوجيا مايكروسوفت ووكالة الأمن القومي هو تاريخ تعاوني كبير كما يوجد بعض الثغرات المدمجة والموجودة في نظام تشغيل ويندوز ولذا فإن ذلك البروتوكول لا ينبأ بالثقة الكبيرة على هذا المعيار.

المميزات

لديه القدرة على المرور من أغلب جدران الحماية

مستوى الأمان يعتمد على الشيفرة ولكنه عادة ما يكون آمن

مدمج ومتوافق بشكل كامل مع نظام التشغيل ويندوز

دعم من مايكروسوفت

العيوب

حيث أن حقوق ملكيته تعود إلى مايكروسوفت، فإنه لن يخلو من الأبواب الخلفية والثغرات

يعمل فقط على نظام التشغيل ويندوز

IKEv2

هو بروتوكول معتمد على IPsec وهو اختصار لـInternet Exchange Version 2 والذي تم تطويره من جانب سيسكو ومايكروسوفت. بداية من ويندوز 7 وما بعده تم إضافة هذا البرتوكول ليكون مدمج في نظام التشغيل. يتوافق البروتوكول مع لينوكس وبعض المنصات الأخرى ولكن ذلك عبر إجراءات مفتوح المصدر كما يدعم أجهزة بلاكبيري.

يتم الإشارة إلى هذا البروتوكول على أنه تابع إلى مؤسسة مايكروسوفت، ولذلك فإنه رائع في إعادة إنشاء اتصال VPN تلقائيا عندما ينقطع الإنترنت بشكل مؤقت. يستفيد مستخدمي الهواتف من IKEv2 كبروتوكول متحرك ومرن يمكن من خلاله تغيير الشبكات بشكل سلس ومرن. بالإضافة إلى ذلك، فإن البروتوكول رائع بالنسبة لمستخدمي البلاك بيري وهو الأمر الذي يتميز به هذا البروتوكول حيث أن هناك عدد محدود من برتوكولات VPN تدعم أجهزة بلاك بيري. بالمقارنة مع IPsec فإن IKEv2 متاح لمنصات أقل ويعتبر على نفس القدر من الثبات والأداء والأمان.

المميزات

آمن للغاية - حيث يدعم عدد من الشفرات مثل 3DES, AES, AES 256

يدعم أجهزة بلاك بيري

مستقر، خصوصا في مسألة إعادة الإتصال التلقائي أو التحويل لشبكة أخرى عند فقدان الإتصال

سهل التثبيت

سريع نسبيا بالمقارنة بـL2TP و PPTP و SSTP

العيوب

مدعوم من منصات تشغيل محدودة

سهولة حجب UDP Port 500 المستخدم، تماما مثل SSTP و OpenVPN

لا يتم تشغيله بشكل مفتوح المصدر

في نهاية السيرفر يكون عمل IKEv2 خادعا مما قد يتسبب في ضرر بالغ

المشكلات

لفهم مسألة التشفير، عليك أن تتعرف على عدد من المفاهيم الرئيسية والتي سنناقشها هنا :

الطول الرئيسي للتشفير

الطريقة الأكثر غلظة لتحديد الوقت الذي سوف تستغرقه لكسر التشفير يعرف بالطول الرئيسي للتشفير Encryption Key Length وهي عبارة عن أرقام خام مؤلفة من صفر وواحد تكون مستخدمة في التشفير. بنفس الطريقة exhaustive key search أو (الهجوم الغاشم) هو أقوى أنواع الهجوم على تشفير، حيث تقوم بتجربة كل تركيبة ممكنة حتى تصل إلى التركيبة الصحيحة. بالنسبة لطول التشفير Key Length فمستوى التشفير يكون ما بين 128-bit و 256-bit وهذا ما يستخدمه مزودي خدمة VPN في حين يتم استخدام مستويات تشفير أعلى في مصادقة البيانات وإلتأكد من الإتصال ولكن هل 256-bit افضل من 128-bit؟

حسنا، للتعرف على الإجابة، لنضع بعض الأرقام في الحسبان:

لكي تتمكن من كسر تشفير 128-bit فإن هذا يتطلب 3.4x10(38) operations أو عملية

ولكي تتمكن من كسر تشفير 256-bit يتطلب الأمر ضعف القوة الحسابية للعمليات التي تقوم بها في 128-bit

كسر تشفير 256-bit يتطلب 3.31x10(65) operations والذي يساوي تقريبا مجموع عدد الذرات الموجودة في هذا الكون

حاسوب Fujitsu K يعتبر أسرع حاسوب في العالم لعام 2013 ويمتلك سرعات Rmax تصل إلى 10.51 petaflops وبالقياس فإن الأمر سيتطلب حوالي مليار سنة لكسر AES 128-bit بالقوة.

حاسوب NUDT Tianhe-2 يعتبر أسرع حاسوب في العام 2013 ويمتلك تقريبا سرعة Rmax تقدر بثلاث أضعاف ما يمتلكه Fujitsu K وهو ما يعني أنه سوف يأخذ 333 مليون سنة لكسر تشفير AES 128-bit بالقوة.

حتى ما تم الكشف عنها من جانب إدوارد سنودين، كان الجميع يعتقد بأن تشفير 128-bit غير قابل للإختراق بالقوة و سوف يظل كذلك لمئات السنوات وربما أكثر ولكن بالأخذ في الإعتبار التي تمتلكها وكالة الأمن القومي فلقد سخرت خبراء كثيرون ومديري أنظمة من جميع أنحاء العالم لتطوير طول طبقات التشفير key length. ومن الجدير بالذكر أن الحكومة الأمريكية تستخدم تشفير 256-bit لحماية البيانات السرية وتستخدم 128-bit لتشفير البيانات الروتينية. بغض النظر عن كل ذلك يمكن لتقنية التشفير AES أن تسبب بعض المشكلات القليلة.

الشفرات أو الترميز المرقم

تعتبر الشفرات المستخدمة في عملية الترميز عبارة عن خوارزميات رياضية وكلما كانت تلك الخوارزميات ضعيفة كلما كانت معرضة للإختراق من قبل الهاكرز لتسمح لهم بفك الترميز بسهولة. تقنية Blowfish و AES هما أكثر التقنيات شيوعا واستخداما في تشفير البيانات في شبكات VPN بالإضافة إلى استخدم RSA أيضا في تشفير وفك تشفير مفاتيح الشفرات في حين تستخدم SHA-1 و SHA-2 للمصادقة على البيانات كوظيفة ثانوية أو بشكل جزئي.

على الرغم من انتشار AES واعتباره واحد من الحلول الترميزية الأكثر أمانا بالنسبة لـVPN واعتماد الحكومة في الولايات المتحدة عليه كتقنية تشفير جعله أكثر شهرة وأكسبه المزيد من الثقة إلا أنه بالرغم من ذلك فهناك أسباب تجعل هذه الثقة على المحك.

المعهد الوطني الأمريكي للمعايير والتكنولوجيا NIST

تم تطوير تقنيات SHA-1, SHA-2, RSA and AES واعتمادها من جانب المعهد الوطني الأمريكي للمعايير والتكولوجيا NIST والذي يعتبر كيانا يعمل بشكل مقرب من وكالة الأمن القومي الأمريكية، ومع المعلومات التي لدى الجميع بأن الوكالة تبذل مجهودات منظمة من أجل إضعاف أو إيجاد ثغرات في معايير التشفير فإن ذلك بالتأكيد يطرح الأسئلة التي تشكك في تكامل ومدى قوة خوارزميات المعهد الوطني NIST.

بالرغم من نفي NIST الدائم لأي ممارسات خاطئة فيما يتعلق مثلا بالإضعاف المتعمد لمعايير التشفير ويحاول المعهد جاهدا دعم الثقة العامة بدعوة الناس للمشاركة في المعايير التي يتم حاليا العمل عليها. كما اتهمت وكالة الأمن القومي صحيفة النيويورك تايمز بالتحايل على معايير التشفير المعتمدة من قبل NIST عن طريق تعطيل عملية التطوير العامة أو عن طريق تقديم بعض الثغرات الغير مكتشفة لإضعاف الخوارزميات.

في 17 سبتمبر من العام 2013،.زاد الشعور بعد الثقة عندما تم إخبار أحد عملاء شركة RSA بشكل خاص بأن يتوقف عن استخدام خوارزمية تشفير معينة بسبب وجود ثغرة فيها تم تصمميمها عمدا من جانب مهندسين وكالة الأمن القومي.

الأكثر من ذلك فإن معيار التشفير Dual EC DRBG المطور من جانب مهندسي NIS يعتقد بأنه كان ولا يزال غير آمن كما أشارت جامعة التكنولوجيا في هولندا عام 2006. بالرغم من كل تلك المخاوف التي على رأسها NIST، تستمر الصناعة في التطوير على غير مضض وذلك لوجوب توافق معايير تشفير الشركات الموجودة في السوق مع معايير NIST واعتمادها من هناك للحصول على عقود من الحكومة الأمريكية.

بالنظر إلى كل ذلك، فإن الأمر مرعب وصادم أن تكون معايير NIST معتمدة و موجودة في كل أرجاء العالم بالإضافة إلى اعتماد معظم الشركات والكيانات التجارية في كل جوانب العمل عليها واعتماد بعض الصناعات مثل VPN عليها أيضا وهذا ما جعل الخبراء في مجال التشفير لا يرغبون في مواجهة المشكلة. الشركة الوحيدة التي خرجت عن هذا الإطار هي شركة Silent Circle والتي قررت وقف خدمة البريد الخاصة بها Silent Mail بدلا من أن تراها تخترق من جانب وكالة الأمن القومي كما أنها أعلنت عدم الإعتماد على معايير NIST بشكل كلي في نوفمبر 2013.

بفضل تغطية المشكلة من جانب مزود خدمة VPN رائد ومبدع وهو قامت شركة LiquidVPN هي الأخرى بالبدء في إجراء التجارب والاختبارات لشيفرات لا تعتمد على NIST ولكن هذا المزود يعتبر هو مزود الخدمة الوحيد الذي يأخذ هذا الاتجاه من بين الجميع الموجودين في تلك الصناعة وحتى ينتبه الجميع إلى تلك المشكلة، عليك استغلال تشفير AES 256-bit أفضل استغلال باعتباره أفضل معايير التشفير المتاحة حاليا.

هجمات وكالة الأمن القومي على مفتاح تشفير RSA

تشير أحدث المعلومات التي كشف عنها إدوارد سنودين إلى برنامج اسمه الكودي "Cheesy Name" لكي يقوم بتفريد مفاتيح التشفير المسماه "Certificates" والتي يمكن أن تكون تحت خطر الإختراق من أجهزة حاسوب فائقة السرعة تابعة للمركز الحكومي البريطاني لأمن الإتصالات Government Communication HeadQuarters مما يثير شكوك حول أن هذه المفاتيح التشفيرية، التي تكون محمية عادية بطبقة حماية 1024-bit، أضعف مما نتخيل ويمكن فك تشفيرها بسهولة أكبر مما توقعه GCHQ و NSA. بمجرد إتمام عملية فك التشفير، تكون البيانات السابقة واللاحقة بحوزة المخترق وذلك باستخدام مفتاح خاص ودائم لفك تشفير البيانات.

ونتيجة لذلك، فإن العديد من أشكال التشفير التي تعتمد على مفاتيح عابرة وcertificates يجب اعتبارها مخترقة، بما في ذلك TLS و SSL. وسيكون لذلك تأثير كبير على حركة البيانات على HTTPS. ومع ذلك، هناك بعض الأخبار الجيدة. وهي أن OpenVPN، والذي يستخدم مفاتيح تشفير مؤقتة، يعتبر بعيد عن التأثير. لماذا؟ لأنه يخلق مفتاح جديد لكل تبادل للبيانات، وبالتالي لا يعطي certificates الفرصة لبناء الثقة.

حتى وإن حصل شخص ما على المفتاح الخاص لـcertificate فإن فك تشفير الإتصال يظل مستحيلا. ولذلك ، بالنسبة لمن يريد إستهداف اتصال OpenVPN فإنه ينبغي عليه أن يخصل على مفتاح الشيفرة الخاص للتمكن من اختراق الحساب. وبمجرد انتشار الأخبار بين الناس عن إمكانية اختراق التشفير 1024-bit بواسطة المركز الحكومة لأمن الإتصالات البريطاني ووكالة الأمن القومي الأمريكية، قام بعض مزودي خدمة VPN بترقية مستوى تشفيرها إلى 2048-bit وربما حتى إلى 4096-bit.

التمرير الآمن المثالي

هناك أخبار جيدة أخرى تعتبر حلا لهذه القضية يتضمن أيضا اتصالات TLS و SSL ويتميز هذا الحل بالسهولة والبساطة إذا ما شرعت المواقع في تنفيذ أنظمة التمرير الآمن، وهي العملية التي يتم من خلالها توليد مفتاح تشفير مميز وخاص لكل جلسة استخدام. ولسوء الحظ، فإن الشركة الكبرى الوحيدة التي تنفذ تمريرا آمنا مثاليا هي شركة جوجل.

في ختام هذا المقال، نريد أن نسلط الضوء على بعض الكلمات المفيدة والنصائح الهامة التي ذكرها إدوارد سنودين والخاصة بضرورة عمل أنظمة التشفير والأكواد التشفيرية لتعزيز الأمان ولذا، فهنا نوضح لك ما يمكن استخلاصه من هذا المقال.

الأمر ببساطة متعلق بضرورة استخدام OpenVPN باعتباره البروتوكول الأكثر أمنا الذي يعتمد عليه مزودي خدمات VPN ولابد لهم أيضا من الإستمرار في السعى لتطويره. سيكون الأمر في غاية الروعة إذا ما قرر مزودي VPN التخلي عن معايير NIST ولكن علينا الإنتظار آملين أن يحدث ذلك في المستقبل.

برتوكول PPTP غير آمن كليا حيث يمكن اختراقه من جانب وكالة الأمن القومي وحتى شركة مايكروسوفت تخلت عنه ولذلك يجب التخلي عليه وتجنبه تماما على الرغم من أنك سوف سوف تجد سهولة تثبيته وتوافقه مع منصات تشغيل عديدة أسباب وجيهة لاستخدامه ولكن عليك التذكر أن المستخدمين بإمكانهم الحصول على نفس المميزات ومستوى أمان أعلى باستخدام L2TP/IPsec.

عندما يتعلق الأمر بالحالات الغير حرجة أو بيانات ليست خطيرة، فإن استخدام حل VPN يعتمد على L2TP/IPsec يعتبر خيارا مناسبا لك على الرغم من أنه تم إضعافه واختراقه بشدة من جانب وكالة الأمن القومي ولكن إذا كنت تريد VPN سريع التثبيت ولا يتطلب برنامج إضافي سوف يكون ذلك اختيارا مفيدا خصوصا، وأن OpenVPN لايزال دعمه لأجهزة الهواتف غير مستقر.

على الرغم من أنه يتطلب برنامجا إضافيا على كل منصات التشغيل، فإن OpenVPN يبقى دون شك أفضل الحلول لجميع احتياجاتك حيث يتميز بالسرعة والثقة على الرغم من أن عملية التثبيت تأخذ وقتا أطول بقليل لكنها توفر الحماية الكاملة لخصوصيتك أثناء تصفح الإنترنت

يعتبر أيضا بروتوكول IKEv2 سريع وآمن إذا ما تم استخدامه مع تنفيذ إجراءات مفتوحة المصدر وخصوصا بالنسبة لمستخدمي الهواتف الذين يستفيدون من ميزة إعادة الإتصال التلقائي عند فقدان الإتصال بالإضافة إلى كونه واحد من مزودي VPN القلائل الذين يدعمون أجهزة بلاك بيري ولذا فإنه يعتبر اختيار ممتاز.

برتوكول SSTP يقدم لمستخدميه نفس المميزات التي يقدمها اتصال OpenVPN ولكنه متوافق فقط مع ويندوز. البروتوكول ربما يكون الأفضل على نظم تشغيل ويندوز ولكنه ليس متوفقا مع نظم التشغيل الأخرى ولذلك فإنه مدعوم بشكل محدود من مزودي خدمات VPN نظرا لتوافقه مع نظام تشغيل واحد فقط. وبما أن مايكروسوفت لديها سجل كبير من التعاون مع وكالة الأمن القومي، فإن برتوكول SSTP يبقى غير موثوق فيه.

بإختصار، عليك استخدام OpenVPN بشكل دائم طالما كان متاحا كما يبقي IKEv2 خيارا ممتازا لأجهزة الهواتف أما بالنسبة للحلول السريعة فليس هناك أفضل من L2TP ولكن بالأخذ في الاعتبار تواجد OpenVPN المتزايد على أجهزة الهواتف فإننا ننصح ونفضل OpenVPN للإستخدام في جميع الأحوال.

يرجى التعليق بكيفية تحسين هذا المقال. ملاحظاتك تهمنا!